La mayoría de protocolos de capa 7 como HTTP, HTTPS, FTP, SMTP, etc empaquetan y usan TCP para enviar información.

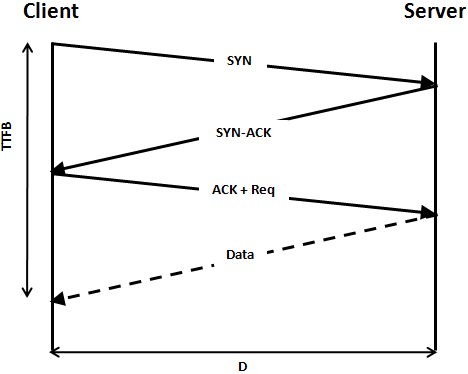

Para enviar datos a través de TCP (Transport Control Protocol) en una red o Internet, se sigue un proceso de establecimiento de sesión de enlace de tres vías, también conocido como 3-way handshake. Hay un proceso determinado para iniciar una sesión, y también hay un proceso para finalizar la sesión TCP. Adicionalmente existen tiempos de espera agotados en cada proceso.

De manera predeterminada, todos los servicios de BAEHOST incluyen la verificación de SYN TCP y la validación de secuencia TCP.

Se realizan las siguientes verificaciones durante las sesiones TCP:

- Verificación SYN TCP

- Validación de secuencia TCP

La verificación SYN asegura que el primer paquete enviado desde el cliente al servidor sea un paquete SYN. Así puede asegurarse de que el protocolo sea un verdadero protocolo de enlace de tres vías: el cliente enviando el paquete SYN, el servidor respondiendo con el SYN / ACK y luego el cliente respondiendo con un ACK utilizando la estricta verificación SYN. Esto se puede usar para garantizar que no tenga lugar ninguna otra negociación anómala, incluido el protocolo de enlace dividido TCP, donde el cliente envía un SYN, seguido por el servidor que envía un SYN al cliente, el cliente que envía el SYN / ACK y el servidor enviando el SYN. Esto es parte del TCP RFC 791 que la mayoría de la gente no conoce.

La validación de secuencia TCP aplica controles para garantizar que los paquetes que llegan caigan dentro de la ventana TCP. Esto evita ataques de ¨secuestro¨ contra sesiones existentes por parte de atacantes externos entre otros. Se monitorea la ventana TCP a medida que avanza durante la comunicación y se asegura que los paquetes TCP que llegan caigan dentro de la ventana; de lo contrario se descartan.

BAEHOST ha implementado estas verificaciones desde el inicio en el perímetro de red para todos sus servicios, incrementando así la seguridad de la red. La mayoría de sistemas operativos, implementaciones TCP/IP y aplicaciones cumplen con la norma RFC y las validaciones funcionan correctamente. Otras aplicaciones implementan en forma nativa o permiten habilitar un «estoy vivo» o keepalive para mantener la secuencia TCP activa y válida

Existen casos especiales como malas implementaciones de TCP/IP o aplicaciones que no cumplen con la norma. En ese caso es posible deshabilitar una o ambas verificaciones, aunque no es lo recomendado ya que disminuye la seguridad del servicio.

Para mayor información, puede ingresar también acá : https://blog.baehost.com/tag/infraestructura/