El entorno Datacenter Virtual (VDC) de BAEHOST basado en VMware vCloud Director incluye un NSX Edge Gateway (router) que entre otras útiles funciones puede funcionar como un firewall completo y dispositivo de VPN IPSEC site to site. Esto permitirá a los clientes configurar un túnel VPN directamente en su red privada con los servidores del VDC, proporcionando un acceso directo a los mismos, como si estuvieran en la misma red de su empresa. El propósito de este artículo es brindar orientación en cómo configurar una VPN IPSEC Site to Site con el Datacenter Virtual de BAEHOST.

Propósito:

La configuración del túnel VPN IPSEC dentro del Datacenter Virtual de BAEHOST es un requerimiento típico e importante para una conexión de túnel segura a su infraestructura local.

Este artículo proporciona los pasos para configurar los parámetros de IPSEC.

Resolución:

IKE Phase 1 and Phase 2

IKE es un método estándar para organizar comunicaciones seguras y autenticadas.

Parámetros IKE Phase 1:

La fase 1 configura la autenticación mutua de los peers, negocia parámetros criptográficos y crea las session keys.

Los parámetros IKE fase 1 utilizados por el túnel IPSEC son:

• Main mode

• AES/ AES 256 Preferred/ TripleDES /

• Diffie-Hellman Group

• SHA-1

• MODP (DH) group 2 (MODP1024 bits)

• pre-shared secret [Configurable]. Es la clave de acceso.

• SA lifetime of 28800 segundos (ocho horas) con no kbytes rekeying

• ISAKMP modo agresivo desactivadoParámetros IKE Phase 2:

La Fase 2 negocia un túnel IPsec mediante la creación de material de claves para que lo utilice el túnel IPsec (ya sea utilizando como base las claves de la fase 1 de IKE o realizando un nuevo intercambio de claves).

Por favor, tenga en cuenta que los parámetros, especialmente tiempos SA lifetime, ISAKMP y MODP (DH) sean los mismos de su extremo de la VPN.

Los parámetros IKE fase 2 soportados por túnel IPSEC son:

• AES/ AES 256 Preferred/ TripleDES / [Coincidirá con la configuración de Fase 1]

• SHA-1

• Modo de túnel ESP

• Diffie-Hellman Group

• MODP (DH) group 2 (MODP1024 bits)

• Perfect forward secrecy for rekeying

• Selectores para todos los protocolos IP, todos los puertos, entre las dos redes, usando subredes IPv4.

• SA lifetime of 3600 segundos (una hora) con no kbytes rekeyingPor favor, tenga en cuenta que los parámetros, especialmente tiempos SA lifetime, MODP (DH) sean los mismos de su extremo de la VPN.

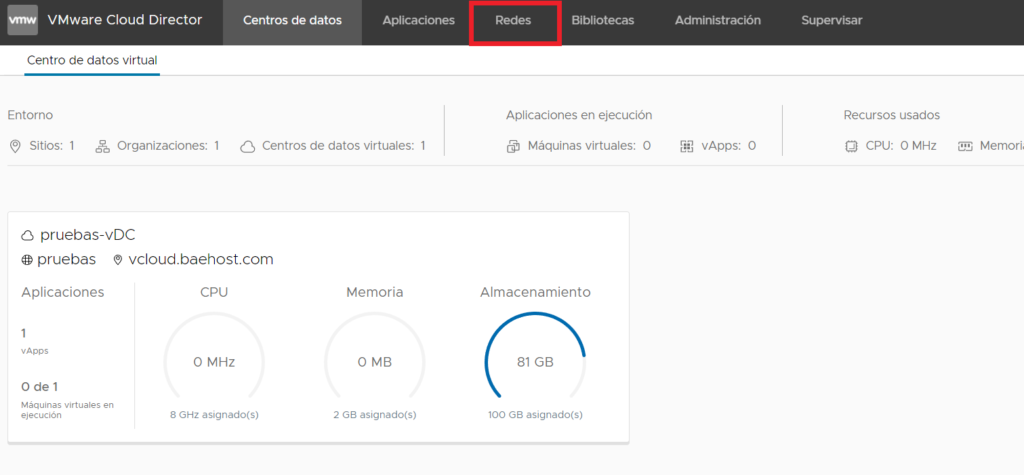

- Inicie sesión en la interfaz de vCloud Director como un administrador de la organización.

- Haga clic en el menu “redes” que se encuentra en la parte superior.

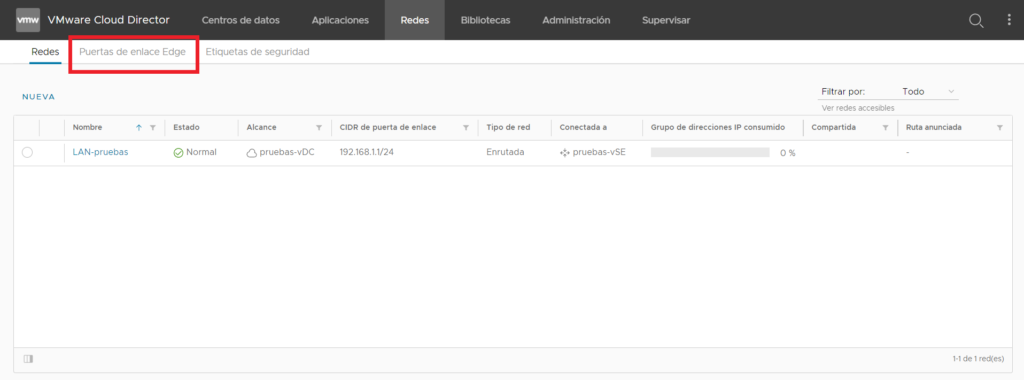

3. Luego haga clic en “puertas de enlace edge”:

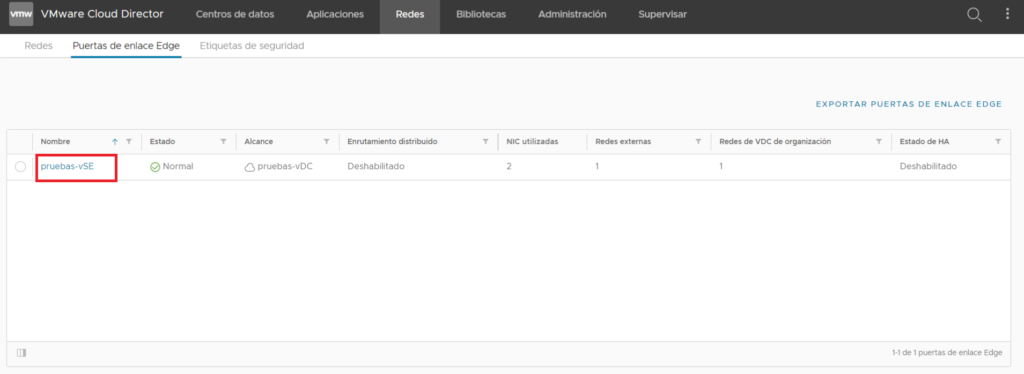

4. Luego hacemos clic en el nombre de nuestra puerta de enlace:

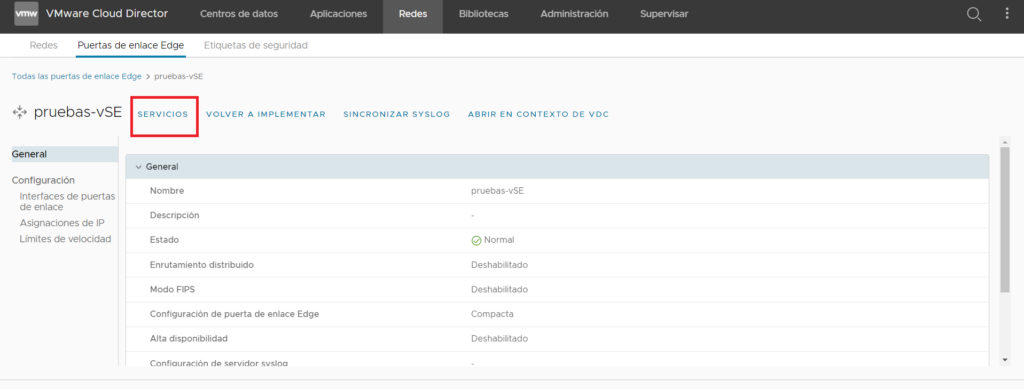

5. Accederemos a una vista preliminar, allí tenemos que hacer clic en el menú servicios:

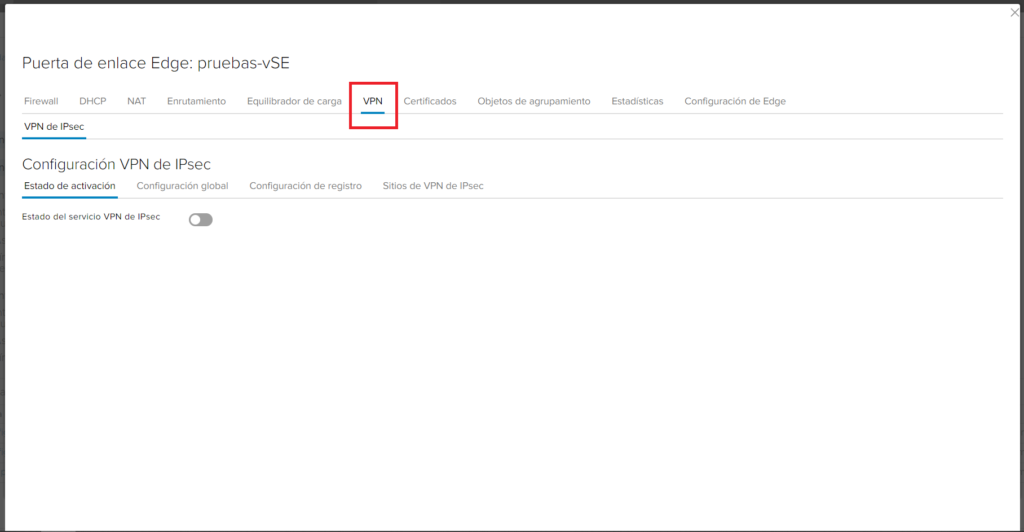

6. Ahora debemos hacer clic en la pestaña “VPN”. Desde aquí podrá configurar túneles VPN :

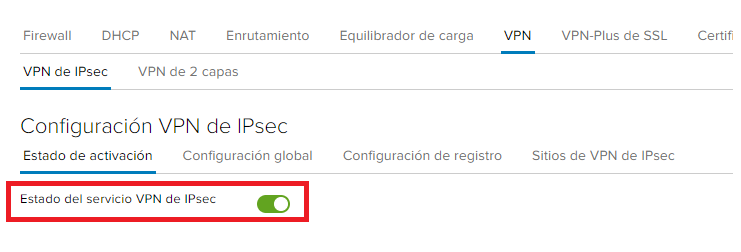

Para habilitar y configurar VPN e IP públicas:

1. En estado de activación, activar el servicio ”VPN de Ipsec”:

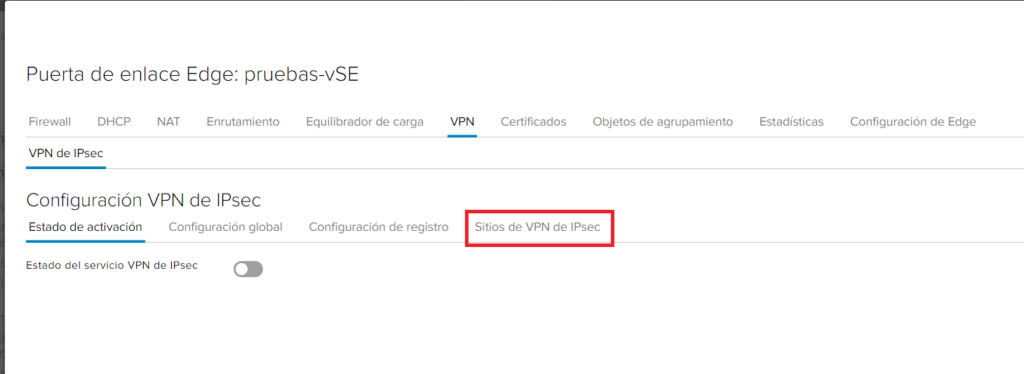

2. Dentro de la sección de “VPN”, haz clic en “Sitios de VPN de Ipsec”:

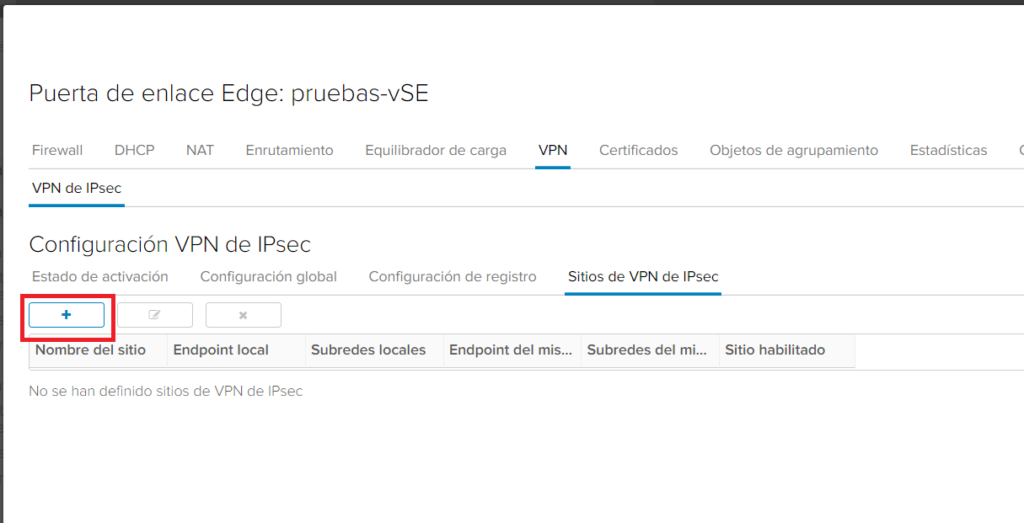

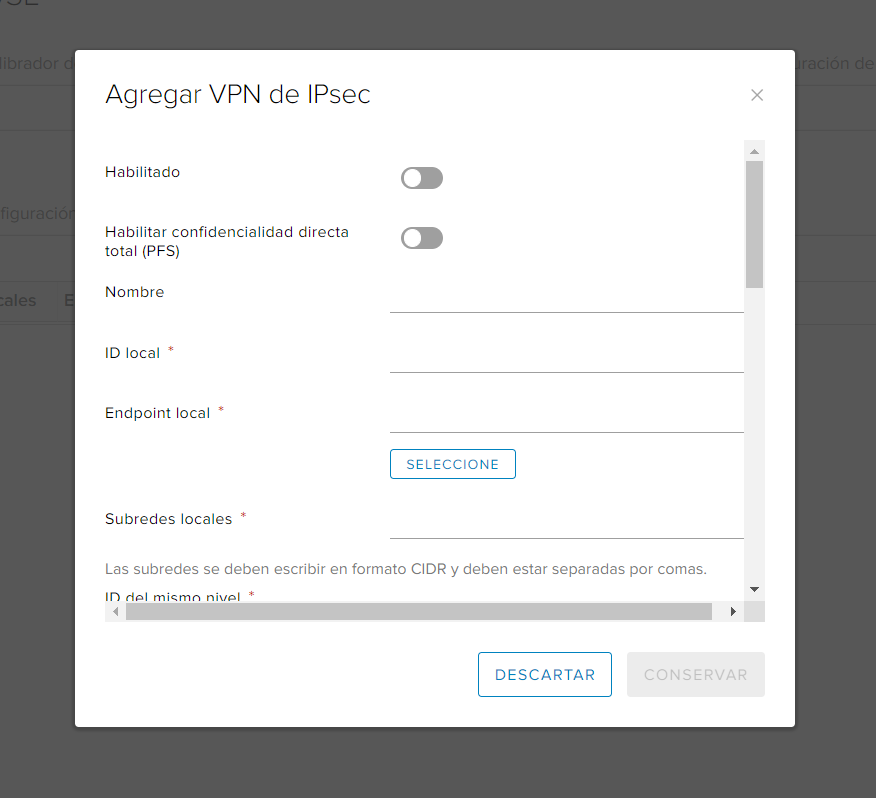

3. Para agregar la VPN tienes que hacer clic en el icono del signo “+” que aparece:

Para configurar un túnel VPN de sitio a sitio:

Antes de comenzar con la configuración deberemos tener en cuenta los siguientes conceptos:

- Los peers y subredes locales especifican las redes a las que se conecta la VPN. Cuando especifique estas subredes en las configuraciones para los sitios VPN IPsec, ingrese un rango de red y no una dirección IP específica. Utilice el formato CIDR, por ej. 192.168.99.0/24.

- El local ID especifica la dirección IP pública de la puerta de enlace Edge del centro de datos virtual de la organización. Puede ingresar una dirección IP o un nombre de host junto con el gateway del firewall edge.

- El local endpoint especifica la dirección IP en el centro de datos virtual de su organización en la que transmite el edge gateway. Normalmente, la dirección IP externa del edge gateway es el local endpoint.

Nota: El local ID y local endpoint suelen ser iguales y corresponden a la dirección IP externa del edge gateway

- El Peer ID es un identificador que identifica de manera única el dispositivo remoto que finaliza la conexión VPN, generalmente su dirección IP pública. Para los peers que utilizan la autenticación de certificados, este ID debe ser el nombre distinguido establecido en el certificado del peer. Para peers PSK, esta ID puede ser cualquier cadena. Una mejor práctica de NSX es usar la dirección IP pública del dispositivo remoto o FQDN como Peer ID. Si la dirección IP del peer es de otra red de centro de datos virtual, ingrese la dirección IP nativa del peer. Si tiene configurado un NAT para el peer, ingrese la dirección IP privada del peer.

- En el peer endpoint especifique la dirección IP pública del dispositivo remoto al que se está conectando. El peer endpoint puede ser una dirección diferente del peer ID si no se puede acceder directamente a la puerta de enlace del peer desde Internet, pero se conecta a través de otro dispositivo. Si NAT está configurado para el peer, ingrese la dirección IP pública que los dispositivos usan para NAT.

Nota: El Peer ID y peer endpoint suelen ser iguales y corresponden a la dirección IP pública del dispositivo remoto al que se está conectando.

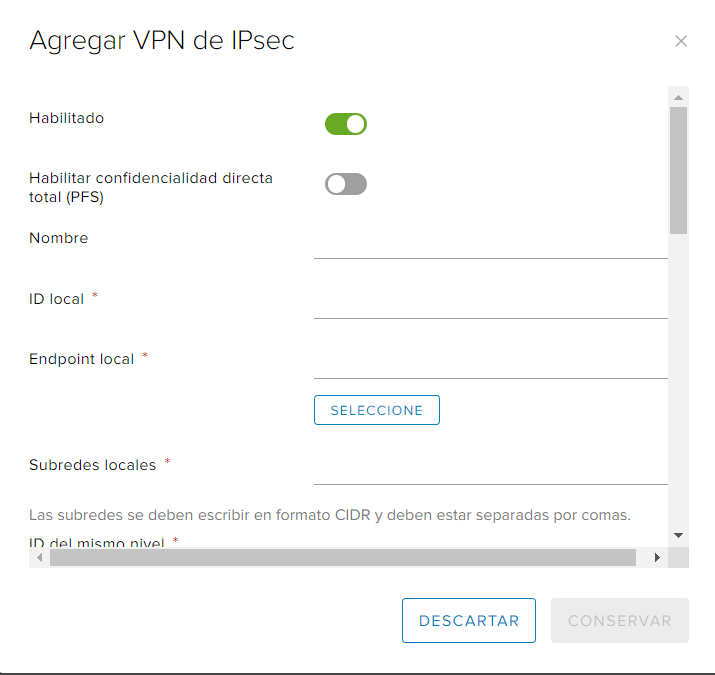

Para configurar la VPN site to site debemos continuar completando la interfaz citada anteriormente:

1. Complete los campos requeridos. Esta tabla proporciona una guía para cada campo:

| Opcion | Accion |

| Enabled/habilitado | Habilita esta conexión entre los dos endpoints VPN. |

| Enable perfect forward secrecy (PFS)/ Habilitar confidencialidad directa total | Habilita esta opción para que el sistema genere public keys unicas para todas las sesiones de IPsec VPN que inicien sus usuarios. Habilitar PFS garantiza que el sistema no cree un vínculo entre la clave privada de la puerta de enlace Edge y cada session key. El compromiso de una session key no afectará a datos que no sean los datos intercambiados en la sesión específica protegida por esa clave en particular. El compromiso de la clave privada del servidor no se puede utilizar para descifrar sesiones archivadas o sesiones futuras. Cuando PFS está habilitado, las conexiones VPN IPsec a este gateway del edge experimentaran una ligera sobrecarga de procesamiento. Importante: Las session keys únicas no deben utilizarse para derivar keys adicionales. Además, ambos lados del túnel VPN IPsec deben ser compatibles con PFS para que funcione. |

| Nombre | (Opcional) Ponle un nombre a esta conexión. |

| Local ID/ID Local | Ingrese la dirección IP externa de la instancia de la puerta de enlace Edge, que es la dirección IP pública de la puerta de enlace Edge. La dirección IP es la que se usa para el peer ID en la configuración de IPsec VPN en el sitio remoto. |

| Local Endpoint/Endpoint local | Ingrese la dirección IP externa del local endpoint para esta conexión. El local endpoint especifica dirección IP en la que el edge gateway transmite. Normalmente, la dirección IP pública de la puerta de enlace Edge. Si agrega un túnel de IP a IP con una pre-shared key, el local ID y la local endpoint IP pueden ser las mismas. |

| Local Subnets/Subredes locales | Ingrese las redes para compartir entre los sitios y utilice coma (,) como separador para ingresar múltiples subredes. Ingrese un rango de red (no una dirección IP específica) ingresando la dirección IP usando el formato CIDR. Por ejemplo192.168.99.0/24. |

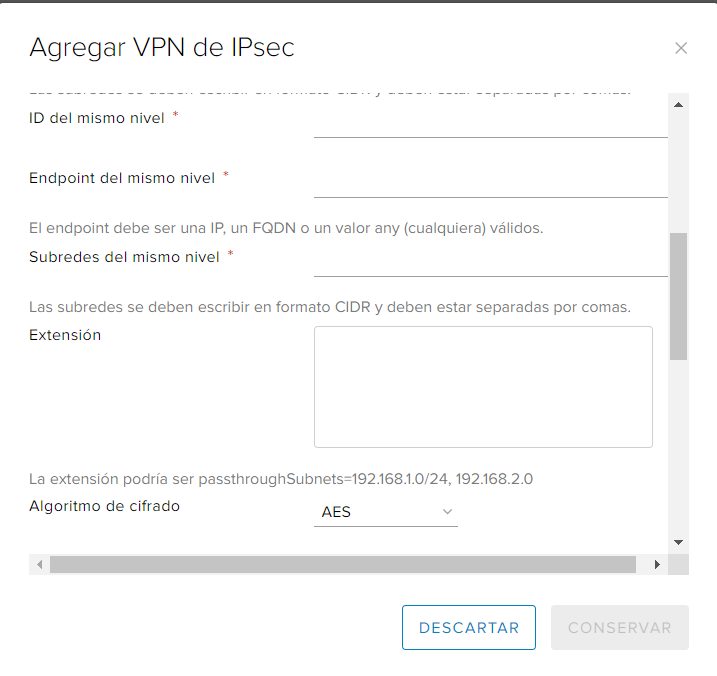

| Peer ID/ID del mismo nivel | Ingrese un peer ID para identificar de manera única al peer site. El peer ID es un identificador que identifica de manera única el dispositivo remoto que finaliza la conexión VPN, generalmente es su dirección IP pública. Para los peers que utilizan la autenticación de certificados, el ID debe ser el nombre distinguido en el certificado del peer. Para peers de PSK, esta ID puede ser cualquier cadena. Una mejor práctica de NSX es usar la dirección IP pública o el FQDN del dispositivo remoto como peer ID. Si la dirección IP del peer es de otra red de centro de datos virtual, ingresa la dirección IP nativa del peer. Si tiene NAT configurado para el peer, ingrese la dirección IP privada del peer. |

| Peer Endpoint/Endpoint del mismo nivel | Ingrese la dirección IP o FQDN del peer site, que es la dirección pública del dispositivo remoto al que se está conectando. Nota: Si tiene NAT configurado para el peer, ingrese la dirección IP pública que el dispositivo usa para NAT. |

| Peer Subnets/Subredes del mismo nivel | Ingrese la red remota a la cual que se conecta la VPN y use una coma como separador para ingresar múltiples subredes. Ingrese un rango de red (no una dirección IP específica) colocando la dirección IP en formato CIDR. Por ejemplo,192.168.99.0/24. |

| Encryption Algorithm/Algoritmo de cifrado | Seleccione el tipo de algoritmo de cifrado en la lista desplegable. Nota: El tipo de cifrado que selecciones debe coincidir con el tipo de cifrado configurado en el dispositivo VPN del sitio remoto. |

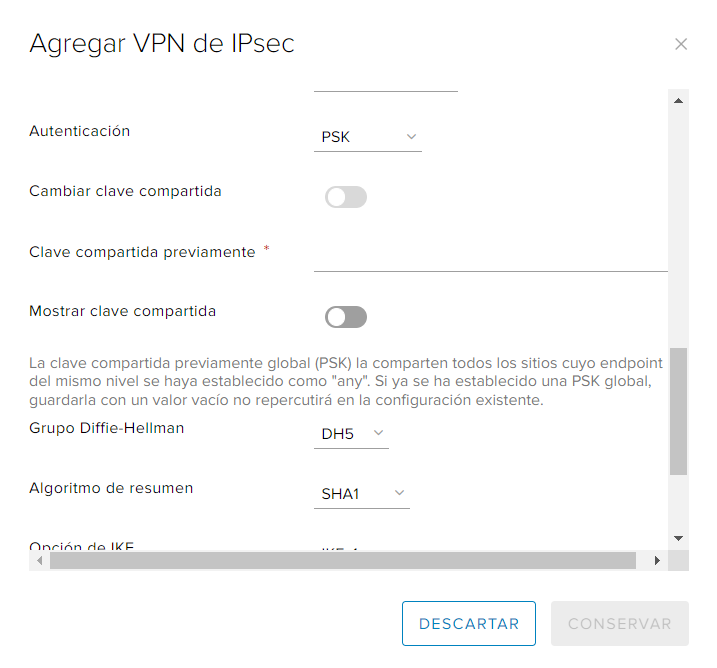

| Authentication/Autenticacion | Seleccione un tipo de autenticacion. Las opciones son: PSK La Pre Shared Key (PSK) especifica que la clave secreta compartida entre el gateway del Edge y el peer site se utilizará para la autenticación. Debe ser una cadena alfanumérica entre 32 y 128 caracteres que incluya al menos una letra mayúscula, una letra minúscula y un número. Esto debe ser el mismo en ambos sitios. Certificate La autenticación de certificado especifica que el certificado definido a nivel global se utilizará para la autenticación. Esta opción no está disponible a menos que haya configurado el certificado global en el apartado “Configuración global” que se encuentra en la interfaz de “Configuración VPN de Ipsec”. |

| Change Shared Key/Cambiar clave compartida | Cuando actualice la configuración de una conexión existente, puede activar esta opción para que el campo pre-shared key esté disponible para que pueda actualizar la clave compartida. |

| Pre-Shared Key/Clave compartida previamente | Si seleccionó “PSK” como tipo de autenticación, escriba una clave secreta alfanumérica, esta no debe exceder la longitud maxima de 128 bytes. Nota: La shared key debe coincidir con la clave configurada en el dispositivo VPN del sitio remoto. Una mejor práctica es configurar una clave compartida cuando los sitios anónimos se conecten al servicio VPN. |

| Display Shared Key/Mostrar clave compartida | (Opcional) Habilita esta opción para que la clave compartida sea visible en la pantalla. |

| Diffie-Hellman Group/ Grupo Diffie-Hellman | Seleccione el esquema de criptografía que permita que el peer site y el gateway del edge establezcan un shared secret a través de un canal de comunicaciones no seguro. Nota: El grupo Diffie-Hellman debe coincidir con lo que está configurado en el dispositivo VPN del sitio remoto. |

| Extensión | (Opcional) Escriba una de las siguientes opciones: securelocaltrafficbyip=Direccion IP para redirigir el tráfico local del gateway del edge a través del túnel VPN IPsec. Este es el valor por defecto. passthroughSubnets=Direccion IP de subred del peer para admitir subredes superpuestas. |

2. Haga clic en “conservar”, que implica guardar los cambios.

Una vez que se han aplicado todos los ajustes necesarios, solo resta confirmar y realizar con configuración en el extremo remoto y, en consecuencia, se establecerá su túnel VPN.

El túnel VPN puede tardar unos pocos minutos para establecer correctamente una conexión segura. Aparece una marca de verificación verde en la barra de estado en la pantalla “Configuración VPN de Ipsec”.

Verificar el status del túnel:

1. Haga clic en el menú “estadisticas” y luego en la pestaña IPsec VPN.

2. Para cada túnel configurado, podras ver un tick de verificación. Eso significa que el túnel está funcionando y operativo. Si se muestra cualquier otro estado, deberás revisar su configuración y las reglas de firewall.

Puede tomar un lapso de hasta dos minutos luego de establecido el túnel para mostrar que la conexión VPN está activa.

Importante: Luego de la creación del túnel IPSEC deberá crear las reglas en el firewall que permitan el acceso desde la red remota hacia la red LAN del VDC y viceversa si es requerido.

Puntos clave a tener en cuenta:

– Debe crear dos reglas de firewall: una para cada dirección, es decir, del centro de datos al VDC y del VDC al centro de datos.

– Para el centro de datos > VDC, configure:

> Source como el rango de IP de origen para su red externa del VDC/centro de datos.

> Destination como rango de IP de destino para su red del VDC.

– Para VDC > centro de datos, configure:

> Source como el rango de IP de origen para su red del VDC.

> Destination como rango de IP de destino para su centro de datos/red del VDC.

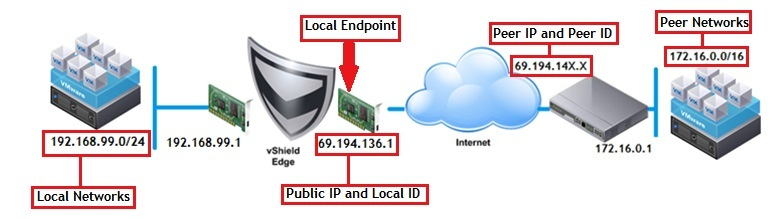

Ejemplo de VPN IPC en Datacenter Virtual:

En este ejemplo tenemos una red local en el VDC (LAN) 192.168.99.0/24 y una red remota 172.16.0.0/16. Se desea que tenga visibilidad entre ambas.

192.168.99.0/24 se seleccionará como red loca y la red 172.16.0.0/16 se utilizará para configurar en el campo Peer Networks.

La interface WAN del datacenter virtual posee la dirección IP pública 69.194.136.1 que se utilizará para completar los campos public IP y local ID.

El extremo remoto posee la dirección IP pública 69.194.14x.x que se utilizará para peer IP y peer ID.

Información relacionada:

Si hay un firewall entre los puntos finales del túnel, debe configurarlo para permitir estos protocolos IP y puertos UDP:

- IP Protocol ID 50 (ESP)

- IP Protocol ID 51 (AH)

- Puerto UDP 500 (IKE)

- Puerto UDP 4500