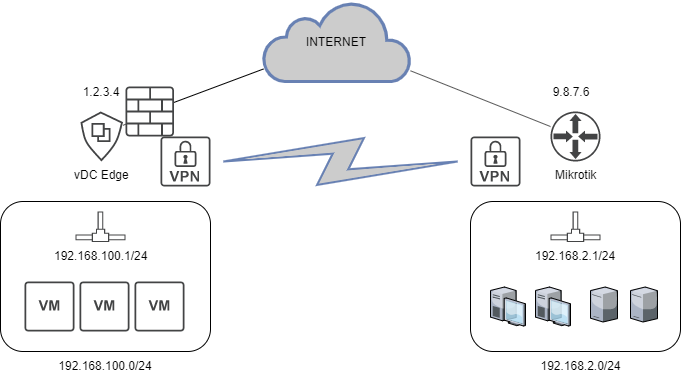

El Datacenter Virtual integra un router que permite realizar una VPN Site-to-Site para conectar la red de la empresa con la red del Datacenter Virtual, y así extender los servicios de la nube hacia la red de la empresa de forma transparente, segura y encriptada. En este tutorial se expondrán los pasos detallados para realizar la conexión con un router Mikrotik. Este ejemplo puede utilizarse como punto de partida para configurar otros dispositivos.

En el siguiente ejemplo, la red de la empresa es 192.168.2.0/24 y la red del Datacenter Virtual es 192.168.100.0/24. Se crea una VPN IPSEC para que ambas tengan visibilidad.

Configuración en el Datacenter Virtual

Primero configuraremos la VPN en el Datacenter Virtual. El acceso al Router/Firewall (llamado Edge) se encuentra en la sección “Administración” -> “Centro de datos virtuales” -> Doble click en el [Nombre del vDC] -> Solapa “Puertas de enlace de Edge” -> Botón derecho sobre el vSE y click en “Servicios de puerta de enlace de Edge”.

- Ir a solapa VPN

- Habilitar la VPN y conocer la IP externa (tomas nota de la dirección IP que se utilizará en el futuro, -en el ejemplo es 1.2.3.4-)

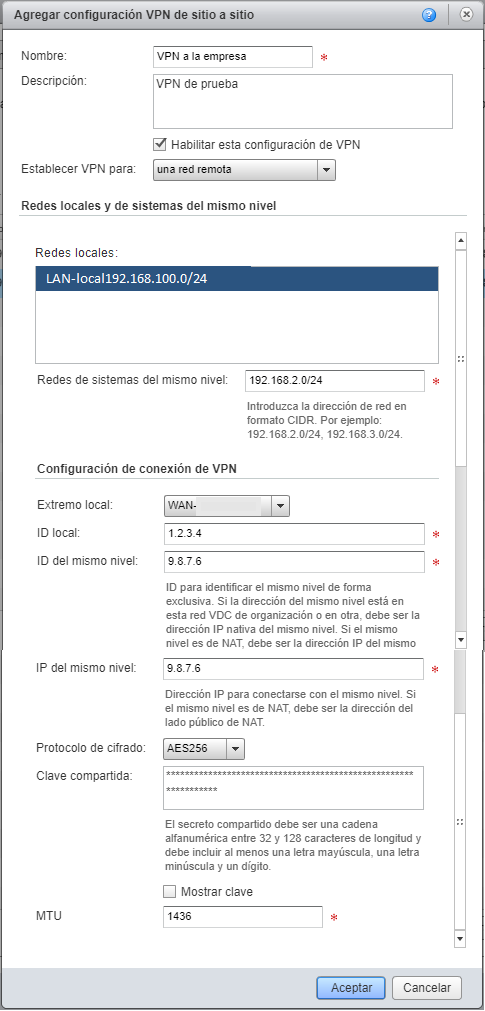

- Agregar una VPN y configurar los siguientes campos:

Nombre: dar un nombre a la conexión

Establecer VPN para: una red remota

Redes locales: marcar las redes locales que se encaminaran por la VPN. -en el ejemplo es 192.168.100.0/24-

Redes de sistemas del mismo nivel: corresponde a la red remota -en el ejemplo es 192.168.2.0/24-

Extremo local: seleccionar la red externa del Datacenter Virtual

ID local: ingresar la dirección IP del punto 1, -en el ejemplo es 1.2.3.4-

ID del mismo nivel y IP del mismo nivel: dirección IP pública del sitio remoto, -en el ejemplo es 9.8.7.6-

Protocolo de cifrado: AES256

Clave compartida: copiar la clave que se utilizará más adelante

MTU: establecer en 1436

Aceptar para guardar

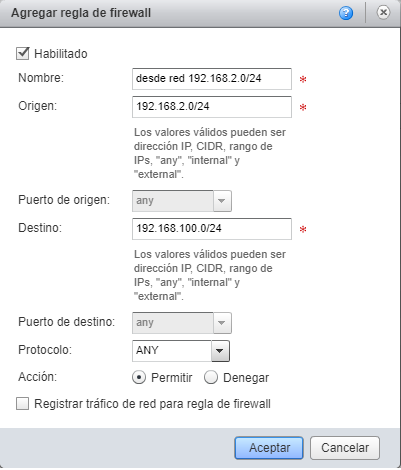

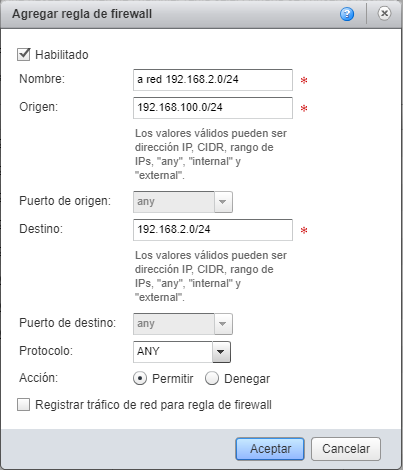

- Ir a solapa Firewall

- Agregar reglas de Firewall para permitir conexiones entre las redes por conectar mediante la VPN IPSEC, -en el ejemplo 192.168.100.0/24 y 192.168.2.0/24-

Se agregan dos reglas de la siguiente manera:

- Aceptar para guardar cambios

Configuración en Mikrotik

En segundo lugar, configuraremos el extremo de la VPN en el Mikrotik. Este ejemplo se realiza con Mikrotik versión 6.46. Las reglas de Firewall son generales -a modo de ejemplo- para establecer la VPN, y deben ser modificadas según los requerimientos de cada instalación.

- Permitir protocolos VPN IPSEC (IP Protocol ID 50 (ESP), IP Protocol ID 51 (AH), UDP Port 500 (IKE), UDP Port 4500) desde la IP externa del Datacenter Virtual, -en el ejemplo es 1.2.3.4- y permitir conexiones a la IP externa del Datacenter Virtual

/ip firewall

add action=accept chain=input src-address=1.2.3.4 protocol=ipsec-esp add action=accept chain=input src-address=1.2.3.4 protocol=ipsec-ah add action=accept chain=input src-address=1.2.3.4 dst-port=500 protocol=udp

add action=accept chain=input src-address=1.2.3.4 dst-port=4500 protocol=udp

add action=accept chain=output dst-address=1.2.3.4

Nota: una vez agregadas las reglas se debe verificar el orden, deben estar antes de la regla que deniega - Permitir conexiones entre las redes por conectar mediante la VPN IPSEC, -en el ejemplo 192.168.100.0/24 y 192.168.2.0/24-

/ip firewall

add action=accept chain=srcnat dst-address=192.168.2.0/24 src-address=192.168.100.0/24

add action=accept chain=srcnat dst-address=192.168.100.0/24 src-address=192.168.2.0/24

add action=accept chain=forward dst-address=192.168.2.0/24 src-address=192.168.100.0/24

add action=accept chain=forward dst-address=192.168.100.0/24 src-address=192.168.2.0/24

Nota: una vez agregadas las reglas verificar el orden, se agregaron en el chain forward y srcnat - Configurar la VPN.

/ip ipsec profile

add enc-algorithm=aes-256,aes-128,3des lifetime=1h name=profile_vdc

/ip ipsec peer

add address=1.2.3.4/32 name=vdc profile=profile_vdc

/ip ipsec proposal

add enc-algorithms=aes-256-cbc lifetime=1h name=vdc-proposal pfs-group=none

/ip ipsec identity

add peer=vdc

secret=CLAVE_CONFIGURADA_EN_PASO_3_ANTERIOR_VDC

/ip ipsec policy

add dst-address=192.168.100.0/24 level=unique peer=vdc proposal=vdc-proposal sa-dst-address=1.2.3.4 sa-src-address=9.8.7.6 src-address=192.168.2.0/24 tunnel=yes - Verificar la conexión

/ip ipsec active-peers

print

Debe mostrar el peer activo:

Flags: R – responder, N – natt-peer

# ID STATE UPTIME PH2-TOTAL REMOTE-ADDRESS DYNAMIC-ADDRESS

0 established 5m17s 1 1.2.3.4

Nota: en el Datacenter Virtual puede no mostrarse la conexión activa aún cuando se encuentra activa. Es un problema conocido y reportado de la interface.

Con esto, finalizamos. Y recordá que si tenés dudas, podés contactarnos mediante mail a soporte@baehost.com

Hasta la próxima!