El Datacenter Virtual integra un router que permite realizar una VPN Site-to-Site para conectar la red de la empresa con la red del Datacenter Virtual, y así extender los servicios de la nube hacia la red de la empresa de forma transparente, segura y encriptada. En este tutorial se expondrán los pasos detallados para realizar la conexión con un router Mikrotik. Este ejemplo puede utilizarse como punto de partida para configurar otros dispositivos.

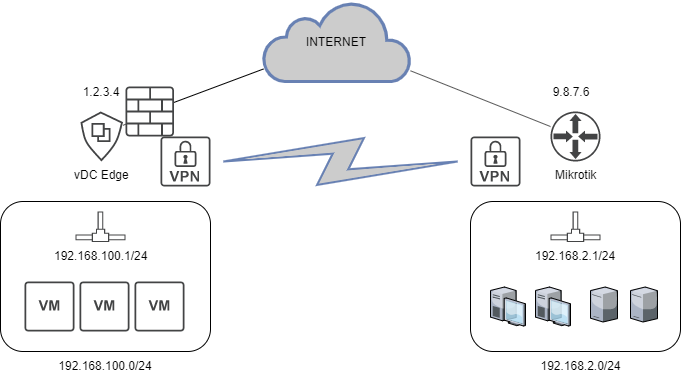

En el siguiente ejemplo, la red de la empresa es 192.168.2.0/24 y la red del Datacenter Virtual es 192.168.100.0/24. Se crea una VPN IPSEC para que ambas tengan visibilidad.

Configuración en el Datacenter Virtual

Primero configuraremos la VPN en el Datacenter Virtual. El acceso al Router/Firewall (llamado Edge) se encuentra en la sección “Redes” -> Solapa “Puertas de enlace de Edge”, click en el nombre a ir a Servicios -> Click en VPN de IPsec

Importante: tomar nota de las direcciones IP públicas de los terminadores de la VPN (lado VDC y lado remoto) ya que se utilizarán en el futuro, -en este ejemplo la dirección IP del lado VPN es 1.2.3.4 y del lado Mikrotik remoto es 9.8.7.6). Ambas debe ser reemplazadas por la que utiliza.

Reglas Firewall

Crear reglas en el firewall para permitir el tráfico saliente desde la red del VDC que se encaminará por la VPN hacia la red de destino en el otro extremo la VPN y viceversa. Requiere crear dos reglas de firewall.

Generar VPN

- Click en Nueva. Dar nombre y descripción, click en Siguiente

- Escribir la clave de la VPN, click en Siguiente

- En Endpoint local, Ingresar la dirección IP pública del extremo VPN del lado del VDC 1.2.3.4 y las redes del VPN a anunciar por la VPN, por ejemplo 192.168.1.0/24. En Endpoint remoto ingresar la dirección IP pública del extremo remoto de la VPN 9.8.7.6 y las redes a anunciar por la VPN por ejemplo 192.168.8.0/24. Por último en identificador remoto volver a ingresar a dirección IP del extremo remoto de la VPN. Click en Siguiente

- Click en finalizar

Personalizar el perfil de seguridad

- Click en Personalizar el perfil de seguridad

- Establecer parámetros de la siguiente manera:

Perfiles IKE

Versión IKE v2

Cifrado AES 128

Resumen SHA 2 – 256

Grupo Diffie-Hellman Grupo 14

Duración de la asociación (segundos) 86400

Configuración del túnel

Habilitar confidencialidad directa total Activo

Política de desfragmentación Copiar

Cifrado AES 128

Resumen SHA 2 – 256

Grupo Diffie-Hellman Grupo 14

Duración de la asociación (segundos) 3600

Configuración de DPD

Intervalo de sondeo (segundos) 60 - Click en Guardar

Configuración en Mikrotik

En segundo lugar, configuraremos el extremo de la VPN en el Mikrotik. Este ejemplo se realiza con Mikrotik versión 7.16. Las reglas de Firewall son generales -a modo de ejemplo- para establecer la VPN, y deben ser modificadas según los requerimientos de cada instalación.

- Permitir protocolos VPN IPSEC (IP Protocol ID 50 (ESP), IP Protocol ID 51 (AH), UDP Port 500 (IKE), UDP Port 4500) desde la IP externa del Datacenter Virtual, -en el ejemplo es 1.2.3.4- y permitir conexiones a la IP externa del Datacenter Virtual

/ip firewall

add action=accept chain=input src-address=1.2.3.4 protocol=ipsec-esp

add action=accept chain=input src-address=1.2.3.4 protocol=ipsec-ah

add action=accept chain=input src-address=1.2.3.4 dst-port=500 protocol=udp

add action=accept chain=input src-address=1.2.3.4 dst-port=4500 protocol=udp

add action=accept chain=output dst-address=1.2.3.4

Nota: una vez agregadas las reglas se debe verificar el orden, deben estar antes de la regla que deniega - Permitir conexiones entre las redes por conectar mediante la VPN IPSEC, -en el ejemplo 192.168.1.0/24 y 192.168.8.0/24-

/ip firewall nat add action=accept chain=srcnat dst-address=192.168.8.0/24 src-address=192.168.1.0/24

/ip firewall nat add action=accept chain=srcnat dst-address=192.168.1.0/24 src-address=192.168.8.0/24

/ip firewall filter add action=accept chain=forward dst-address=192.168.8.0/24 src-address=192.168.1.0/24

/ip firewall filter add action=accept chain=forward dst-address=192.168.1.0/24 src-address=192.168.8.0/24

Nota: una vez agregadas las reglas verificar el orden, se agregaron en el chain forward y srcnat - Configurar la VPN

/ip ipsec profile add dh-group=modp2048 dpd-interval=60 enc-algorithm=aes-128 hash-algorithm=sha256 lifetime=24h name=profile_vdc

/ip ipsec peer add address=1.2.3.4/32 name=vdc profile=profile_vdc exchange-mode=ike2

/ip ipsec proposal add auth-algorithms=sha256 enc-algorithms=aes-128-cbc lifetime=1h name=vdc-proposal pfs-group=modp2048

/ip ipsec identity add peer=vdc secret=CLAVE_CONFIGURADA_EN_PASO_3_ANTERIOR_VDC

/ip ipsec policy add dst-address=192.168.1.0/24 level=unique peer=vdc proposal=vdc-proposal sa-dst-address=1.2.3.4 sa-src-address=9.8.7.6 src-address=192.168.8.0/24 tunnel=yes - Verificar la conexión

/ip ipsec active-peers

print

Debe mostrar el peer activo:

Flags: R – responder, N – natt-peer

# ID STATE UPTIME PH2-TOTAL REMOTE-ADDRESS DYNAMIC-ADDRESS

0 established 5m17s 1 1.2.3.4

Nota: en Ver Estadísticas en la VPN del VDC se puede conocer el estado del túnel IPSEC y el ‘tráfico. Tenga en cuenta que demora varios minutos en actualizar la información.

Con esto, finalizamos. Y recordá que si tenés dudas, podés contactarnos mediante mail a soporte@baehost.com

Hasta la próxima!